Table of Contents

ToggleEinleitung

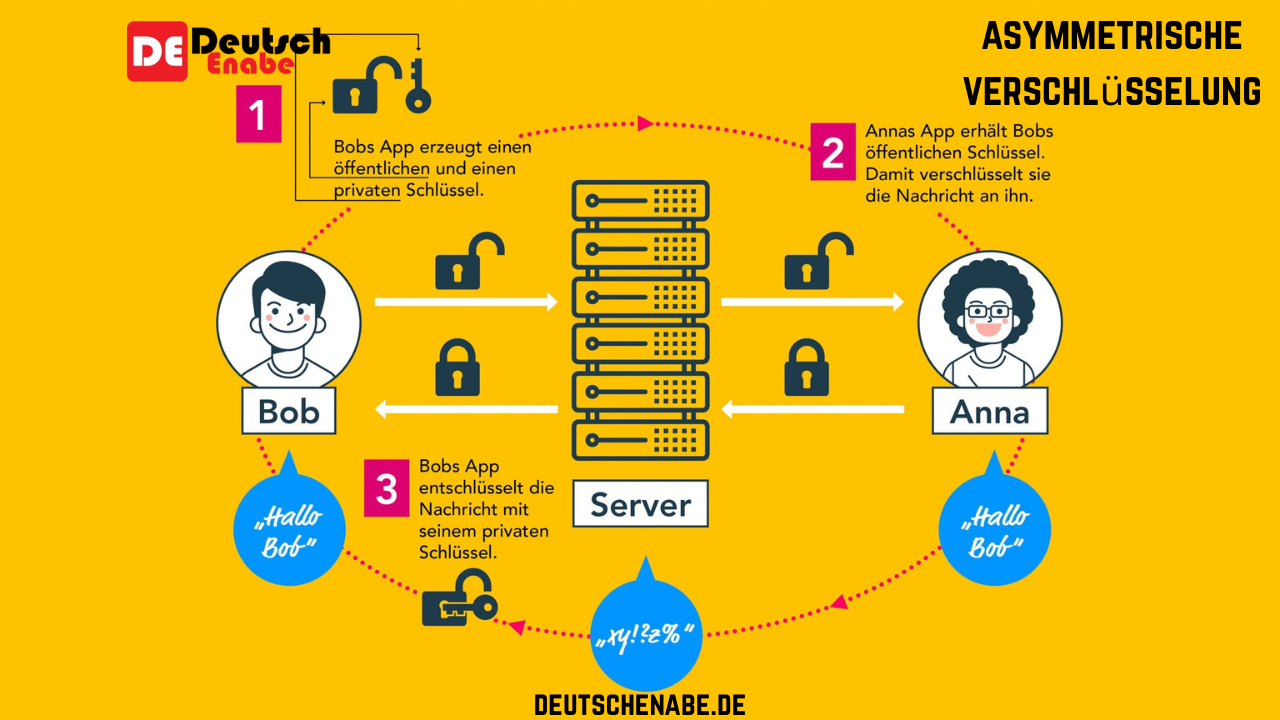

In einer Zeit, in der Daten das neue Gold sind, wird Informationssicherheit zu einer der größten Herausforderungen der digitalen Welt. Ob beim Online-Banking, E-Mail-Verkehr, Cloud-Speicher oder digitalen Signaturen – Kryptografie spielt überall eine zentrale Rolle. Eine der sichersten und effektivsten Methoden ist die sogenannte asymmetrische Verschlüsselung, auch bekannt als Public-Key-Verschlüsselung.

Im Gegensatz zur symmetrischen Verschlüsselung, bei der nur ein Schlüssel verwendet wird, arbeitet die asymmetrische Methode mit einem Schlüsselpaar, das unterschiedliche Aufgaben erfüllt – ein Prinzip, das sowohl sicher als auch flexibel ist.

Grundprinzip der asymmetrischen Verschlüsselung

Die asymmetrische Verschlüsselung basiert auf einem Paar aus zwei Schlüsseln:

- Öffentlicher Schlüssel (Public Key): Wird verwendet, um Daten zu verschlüsseln. Er kann ohne Sicherheitsrisiko weitergegeben oder veröffentlicht werden.

- Privater Schlüssel (Private Key): Dient der Entschlüsselung der Daten und wird sicher vom Empfänger aufbewahrt.

Diese Methode erlaubt es, Nachrichten so zu verschlüsseln, dass nur derjenige, der im Besitz des privaten Schlüssels ist, sie lesen kann – selbst wenn Dritte den öffentlichen Schlüssel kennen.

Lesen Sie auch: Software Entwicklung: Der Schlüssel zur digitalen Zukunft

Funktionsweise Schritt für Schritt

Schritt-für-Schritt-Anleitung:

- Schlüsselerstellung:

Der Empfänger generiert ein Schlüsselpaar – bestehend aus einem privaten und einem öffentlichen Schlüssel. - Veröffentlichung des öffentlichen Schlüssels:

Dieser wird dem Sender bereitgestellt – z. B. über eine Website, eine Visitenkarte oder ein digitales Zertifikat. - Verschlüsselung durch den Sender:

Der Sender nutzt den öffentlichen Schlüssel, um eine Nachricht zu verschlüsseln. - Übertragung der verschlüsselten Nachricht:

Diese kann nun sicher – auch über unsichere Kanäle – versendet werden. - Entschlüsselung durch den Empfänger:

Mit seinem privaten Schlüssel entschlüsselt der Empfänger die Nachricht.

Beispiel: Alice möchte Bob eine Nachricht senden. Sie nutzt Bobs öffentlichen Schlüssel zum Verschlüsseln. Nur Bob kann mit seinem privaten Schlüssel die Nachricht entschlüsseln.

Unterschiede zur symmetrischen Verschlüsselung

| Merkmal | Symmetrisch | Asymmetrisch |

|---|---|---|

| Anzahl der Schlüssel | 1 (gemeinsam genutzt) | 2 (öffentlich + privat) |

| Schlüsselverteilung | Vorab sicher notwendig | Öffentlicher Schlüssel reicht |

| Geschwindigkeit | Sehr schnell | Langsamer, rechenintensiv |

| Sicherheit bei Übertragung | Gering ohne sicheren Kanal | Hoch, da kein Geheimnis übermittelt wird |

| Geeignet für | Massenverschlüsselung | Schlüsselverteilung, Authentifizierung |

In der Praxis werden hybride Verfahren genutzt, z. B. bei HTTPS: Der Schlüsselaustausch erfolgt asymmetrisch, die Datenübertragung symmetrisch.

Einsatzgebiete der asymmetrischen Verschlüsselung

Die asymmetrische Kryptografie findet in vielen sicherheitsrelevanten Bereichen Anwendung:

- E-Mail-Verschlüsselung (z. B. PGP, S/MIME)

- Webkommunikation via HTTPS

- Digitale Signaturen und Zertifikate

- Software-Signierung

- Sichere Authentifizierung (SSH, VPN)

Dank ihrer Flexibilität und Sicherheit ist sie unverzichtbar für die moderne IT-Infrastruktur.

Bekannte Algorithmen und Technologien

| Algorithmus | Beschreibung | Anwendung |

|---|---|---|

| RSA | Basiert auf Faktorisierung großer Zahlen | Weit verbreitet in SSL/TLS |

| ECC | Elliptische-Kurven-Kryptografie, hohe Effizienz | Mobile Geräte, Smart Cards |

| ElGamal | Basiert auf diskreten Logarithmen | In hybriden Verschlüsselungssystemen |

| DSA | Für digitale Signaturen entwickelt | Behörden, Finanzinstitutionen |

ECC (Elliptic Curve Cryptography) gewinnt zunehmend an Bedeutung, da sie bei geringerem Rechenaufwand vergleichbare Sicherheit wie RSA bietet.

Vor- und Nachteile

Vorteile:

- Kein sicherer Kanal für Schlüsselaustausch nötig

- Ermöglicht digitale Signaturen

- Hohe Sicherheit bei Schlüsseltreue

Nachteile:

- Rechenintensiver als symmetrische Methoden

- Komplexität bei Implementierung und Verwaltung

- Nicht ideal für große Datenmengen

Praktische Tipps für den Einsatz

- Verwende hybride Verschlüsselung, um Vorteile beider Methoden zu kombinieren.

- Halte deinen privaten Schlüssel absolut geheim – z. B. durch Hardware-Token oder Passphrase.

- Nutze aktuelle Algorithmen mit ausreichender Schlüssellänge (mindestens 2048 Bit bei RSA).

- Verwende digitale Zertifikate (z. B. über eine Certificate Authority), um Authentizität zu gewährleisten.

Lesen Sie auch: Überwachungskameras: Alles, was Sie wissen müssen – Technik, Arten, Installation & Recht

Fazit

Die asymmetrische Verschlüsselung ist ein Grundpfeiler moderner IT-Sicherheit. Sie bietet eine zuverlässige Möglichkeit, sensible Daten zu schützen und vertrauenswürdige digitale Kommunikation zu ermöglichen – auch über öffentliche Netzwerke. Ob beim Versenden von E-Mails, beim Online-Shopping oder im beruflichen Kontext: Die Kryptografie mit öffentlichen und privaten Schlüsseln ist aus unserem Alltag nicht mehr wegzudenken.

Häufig gestellte Fragen (FAQs)

1. Warum verwendet man zwei Schlüssel bei der asymmetrischen Verschlüsselung?

Weil der öffentliche Schlüssel zum Verschlüsseln und der private zum Entschlüsseln dient – ohne dass beide Parteien sich vorher geheim abstimmen müssen.

2. Ist asymmetrische Verschlüsselung sicher?

Ja, sofern moderne Algorithmen und ausreichend lange Schlüssel (z. B. 2048 oder 4096 Bit) verwendet und die privaten Schlüssel sicher verwahrt werden.

3. Wofür wird asymmetrische Verschlüsselung genutzt?

Für sichere Kommunikation, digitale Signaturen, Schlüsselverteilung und Authentifizierung – z. B. bei SSL-Zertifikaten, E-Mails oder SSH-Logins.

4. Was passiert, wenn der private Schlüssel verloren geht?

Dann können verschlüsselte Daten nicht mehr entschlüsselt werden. Auch digitale Signaturen mit dem verlorenen Schlüssel verlieren ihre Gültigkeit.

5. Was ist der Unterschied zu symmetrischer Verschlüsselung?

Symmetrische Verfahren nutzen nur einen gemeinsamen Schlüssel, asymmetrische zwei unterschiedliche. Erstere sind schneller, letztere flexibler und sicherer bei der Schlüsselverteilung.